为什么要关注工具?

2021-10-19

Automotive SPICE for Cybersecurity 核心简介

2022-01-28与网络安全管理体系(ACSMS)相关的 Automotive SPICE for Cybersecurity

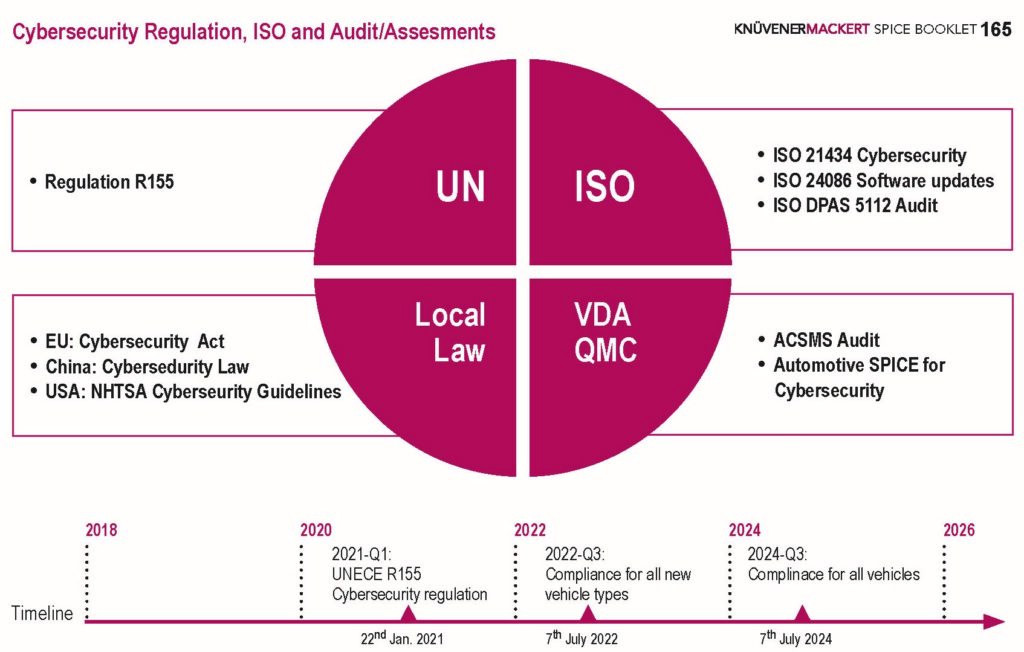

政策、ISO 和审核/评估

欧洲、中国和美国政界人士已将联合国R155法规的要求纳入到各自司法管辖内的国家法律当中。暂且不看其差异,它们拥有一个共同点 ,即到2022年第三季初,所有新车型的登记都需要引入网络安全管理体系。

ISO/SAE 21434 “道路车辆 – 网络安全工程” 标准于2021年发布, 该标准反映了汽车制造商的层级组织结构,以及车辆从概念到报废的产品生命周期。

在将来,汽车制造商必须要证明其合规性。ISO/SAE 21434 标准描述了应该采取的措施,但最佳实践当中的实施必须经过认证。ISO PAS 5112 “网络安全工程审核指南” 将无法按预计及时完成。这是VDA QMC出版红皮书《汽车网络安全管理体系审核》(ACSMS审核)的原因。直至ISO PAS 5112最终确定,此红皮书将为ACSMS审核提供基准。在组织级别,汽车制造商可据此提供网络安全管理体系的证据。

Automotive SPICE只考虑开发过程。新的过程评估模型(PAM)“Cybersecurity for Automotive SPICE“的六个新过程为ASPICE评估提供了插件。新课程“intacs™ certified Automotive SPICE® 网络安全(Cybersecurity)” 将对评估师进行培训,以评估新增实践。

TARA、漏洞数据库和网络安全声明

功能安全方面的HARA (危害分析和风险评估)已是众所周知的。安全档案证明对车辆组件风险分析的实施。

TARA(危险分析和风险评估)涉及值得保护的贵重部分、潜在威胁场景、潜在损害评估、攻击路径及其可行性。风险评估的结果将顺带出风险减轻活动。

网络安全声明证明已经对项目中的网络安全威胁进行了分析,并且已将其风险适当降低至最低程度。

对漏洞数据库的维护必须在网络安全管理体系中进行,以便能够结合网络安全声明对所有车辆组件进行监控。

Automotive SPICE for Cybersecurity 与网络安全管理体系的关系

网络安全职责显然在于汽车制造商,其中一部分职责也转移给了供应商。通过在汽车制造商及其供应商处建立网络安全管理体系,能在整个产品周期的各个层级上进行系统地评估,并将其威胁最小化。

通过过程ACQ.2/ACQ.4,检查供应商的网络安全职责以及与网络安全声明相关的数据交换。MAN.7过程定义了网络安全风险管理活动。SEC.x过程用于分析项目中的威胁,并验证和确认防御措施的实施。

总结

通过 Automotive SPICE for Cybersecurity 过程评估模型(PAM)评估符合ISO 21434 标准的过程,从而可以得出威胁分析(TARA)和网络安全声明系统化的结论。

intacs™ Automotive SPICE® for Cybersecurity网络安全模型培训

新过程评估模型(PAM)“Automotive SPICE® for Cybersecurity”为Automotive SPICE提供了六个新扩展过程。新课程“intacs™认证Automotive SPICE® Cybersecurity”旨在帮助评估师为评估新过程做好准备。

包含网络安全(Cybersecurity)模型的SPICE手册

我们已在英文版KM SPICE手册中加入了最新的Automotive SPICE for Cybersecurity 过程评估模型(PAM)内容。